Escribe Marvin Soto

Diríamos para ampliar, que doxing se

refiere a las técnicas utilizadas para obtener información confidencial de las

personas o empresas, por medio de la tecnología o la ingeniería social en todas

sus facetas. Mediante el doxing se ha logrado conocer la identidad y

procedencia hackers, agresores, criminales, ciudadanos objetivo de algún

proyecto estatal, así como para señalar como un crimen de odio a otro individuo

o despellejarlo en redes sociales, para extorsionarlo, etc. La técnica también

es empleada por ciberdelincuentes para conseguir información de futuras

víctimas o por gobiernos para categorizar ciudadanos, utilizando una serie de

técnicas de espionaje, búsqueda y revelación de datos de algún sujeto o entidad

objetivo (Target).

El doxing permite conocer la ubicación y/o

identidad digital de algún individuo objetivo usando sus mismas boronas

digitales, es decir; todo lo que se considere basura cibernética que usted

produce y que es inútil según usted.

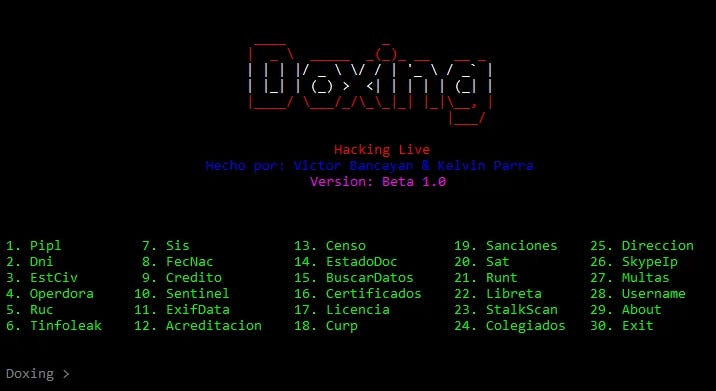

Imagen del sitio https://cdmxpress.com

Mediante el doxing se puede hallar

información confidencial, realizar búsquedas avanzadas por Internet, poseer

base de datos sin necesidad de violentar el computador de ningún usuario,

simplemente hurgando en la misma información que usuario voluntariamente

entrega. El uso de ingeniería social es la base del doxing, pudiéndose “doxear”

hasta encontrar información fuera del Internet, es decir, acceder físicamente

al objetivo para conseguir con tácticas de engaño y/o manipulación mucha más

información.

No sé si sea bueno o malo, pero algunos

individuos buscan contribuir con la sociedad colaborando con las fuerzas del

orden, o bien, mediante la creación programas u oficinas de espionaje estatal o

de cibervigilancia, para posteriormente revelar o emplear información de estos

objetivos contra sí mismos.

Por ejemplo; un hacker, un doxer, un investigador

o alguien dedicado a la ciencia de datos, puede desarrollar habilidades para

hacerse pasar por una víctima para recopilar información de un ignoto, por

ejemplo, fingir ser una joven de 14 años y propiciar el abordaje de personas

que quieran acecharla. El profesional simulará ser la próxima víctima del

pederasta, delincuente o proxeneta, lo que al final, hará que su trabajo de

ingeniería social sea muy valioso en una sociedad plagada de “caras vemos”.

Imagen tomada del sitio https://clusterlogistic.org

El doxing es un arte, un trabajo creativo

que se basa en el ingenio, en planificar, en saber manipular o engañar y que

utilizar ampliamente la ingeniería social. No debemos dejar de lado que, en

Internet hay mucha información y por supuesto también mucha maldad oculta,

muchas verdades a medias o no dichas, así que además es una labor muy peligrosa

que debe hacerse con discreción y sigilo.

Mediante depuradas técnicas de doxing se

puede obtener desde un correo electrónico, hasta los nombres de usuario y

contraseña de una cuenta bancaria. El doxing además permite generar toda una

vida en línea publicando paso a paso los días y acciones vividas en una línea

de tiempo hasta generar un gemelo digital del individuo objetivo.

¡La cantidad de boronas digitales que

dejamos en línea es sorprendente! ¿Lo sabias? Encontramos desde nombres y

apellidos, edad, ocupación, dirección, cuentas bancarias y de Internet, cuentas

en redes sociales, números telefónicos, correos, mensajes privados, SMS,

documento de Identidad, datos de tarjetas de crédito, datos familiares como

padres, hermanos, esposa, hijos, relación sentimental, fotos de su casa,

créditos hipotecarios, placa del vehículo, seguro social, geo-ubicaciones en

una línea de tiempo, preferencias, gustos, hábitos de consumo, datos de salud,

afiliaciones políticas o religiosas, fobias o miedos, poder adquisitivo, etnia

y mucho, mucho más.

La tecnología ha abierto un portal para el

conocimiento de los individuos, aunque no solo usando internet se adquieren

datos valiosos, muchas veces se el doxing se basa de un pequeño indicio, un

error, algo tan pequeño como un comprobante en la basura, o tirado en un basurero

público, desde donde se podría desatar una oleada de información.

Preguntas como: ¿Dónde dejaría más información?, ¿Qué tipo de información podría dejar?, ¿Será posible infiltrarme en su vida?, ¿Podré hacerme pasar por alguien más en su círculo de amistad?, permiten a investigadores, hackers, doxers, científicos de datos, personas ordinarias, troles y bots merodearle para hacerlo objetivo.

Es triste saber que, mucha de la

información nuestra que circula por allí proviene de bases de datos filtradas o

de acceso público de instancias gubernamentales, lo que contradice el deber y

debilita la credibilidad de los Estados en proteger la información de sus

conciudadanos. Por esta razón surgen proyectos como la Regulación General de

protección de datos de Europa (GDPR) y a partir de allí, múltiples demandas

contra corporaciones digitales.

Debe aclararse que el doxing, no es

hacking; es investigación y recopilación de información confidencial que puede

ser utilizada para el hacking (ver técnicas tipo OSINT, para ampliar), a partir

de esa información se puede obtener material valioso para acceder a una cuenta

objetivo, incluso secuestrar la identidad de una persona.

Las redes sociales, los sistemas de

mensajería y muchas Apps para celulares, son un semillero fértil para la

datificación y la recolecta de boronas digitales. Por ejemplo, ¿piensa cuanta

información entregas cuando creas un perfil para la búsqueda de empleo o cuando

dejas tu currículo para que lo conozca algún empleador?… a donde terminará esa

información completa y privilegiada acerca de ti?

No dejemos de lado que el doxing es la ingeniería social aplicada al espionaje y a la recopilación de información para su posterior publicación ya sea enfocada a ayudar a la sociedad mediante la entrega de información sobre delincuencia o enfocada al mal mediante la utilización de esos datos para la extorsión, secuestro o daño a terceros.

Como vemos, luego de este rápido recorrido

por esta técnica, ¡la información es poder! Explica como emergen

especializaciones y hasta carreras en la Ciencia de Datos, la minería de datos,

la analítica de datos, el Big Data, la inteligencia de negocios y la

Inteligencia Artificial y sus caudillos el Machine Learning y el Deep Learning,

en un entramado construido para monetizar de las formas más impensadas,

nuestras boronas digitales.

Tomado de Marvin G. Soto con permiso de su autor

No hay comentarios:

Publicar un comentario

Ingrese su texto en esta ventana. Aparecerá publicado pasadas unas horas. Muchas gracias.